Атака за допомогою вашого сервера часу: NTP amplification attack (CVE-2013-5211)

13 січня Комп'ютерна команда екстреної готовності США (US-CERT) випустила попередження про новий спосіб DDoS-атак.

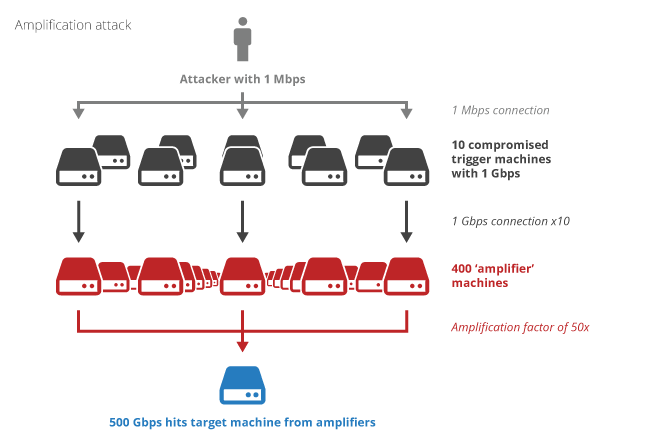

Заражені комп'ютери відправляють запит monlist з підробленими IP-адреса відправника до NTP-сервера.

Запит monlist повертає список з останніх 600 клієнтів ntpd.

Таким чином, невеликим запитом від зараженого комп'ютера до жертви відправляється великий потік UDP.

В цьому і полягає сутність ампліфікації.

Незахищений NTP-сервер стає мимовільним проміжною ланкою атаки.

Атаці піддаються версії ntpd до 4.2.7p26 (стабільна зараз 4.2.6p5).

Перевірити свій сервер на вразливість можна виконавши команду:

ntpdc -c monlist адрес_сервера Якщо команда видає список клієнтів (а не «timed out, nothing received»), значить система вразлива.

усунення

Зараз вже існують як мінімум 3 способи:

- 1) Оновити ntpd до версії 4.2.7p26. У FreeBSD поновіть порти і встановіть ntpd з net / ntp-devel.

Без поновлення можна:

- 2) Відключити monlist в ntp.conf, додавши рядок

disable monitor - 3) Чи відключити будь-які запити статусу сервера в restrict default

restrict default kod nomodify notrap nopeer noquery

restrict -6 default kod nomodify notrap nopeer noqueryrestrict default kod nomodify notrap nopeer noquery

restrict -6 default kod nomodify notrap nopeer noquery

Можливо, ви взагалі не знали, що ваш NTP-сервер видно назовні (- :.

Тоді вимкніть доступ до нього повністю.

Я зіткнувся з цією проблемою ще в листопаді, коли NTP-трафік на моєму публічному NTP stratum1.net став 30Гб в годину.

Помітив я це не відразу, тому що навіть на процесорі Atom завантаження було менше 5%.

Тоді я написав bash-скрипт, який дивився статистику трафіку граничного брандмауера за останні півгодини (через netflow) і автоматично додавав правило deny для занадто активних клієнтів. І ось через два місяці стало зрозуміло, що це було.

джерела:

Коментарі

Коментуючи, пам'ятайте про те, що зміст і тон Вашого повідомлення можуть зачіпати почуття реальних людей, проявляйте повагу та толерантність до своїх співрозмовників навіть у тому випадку, якщо Ви не поділяєте їхню думку, Ваша поведінка за умов свободи висловлювань та анонімності, наданих інтернетом, змінює не тільки віртуальний, але й реальний світ. Всі коменти приховані з індексу, спам контролюється.